『フィッシング詐欺』の手口と回避テクニック

フィッシング詐欺は、ITに精通していない一般人をターゲットに、あれやこれやと巧妙な手口で騙そうとする行為です。残念ながら詐欺行為は常にどこかで実行されていて、いつ誰が標的になってもおかしくない世の中になっています。

そんな中、不思議なことにパソコンやIT全般に詳しい人ってフィッシング詐欺にかかりにくいですよね?それにはもちろん理由があります。

この記事では、今日から使えるフィッシング詐欺の見分け方を、システムエンジニアの目線で解説します。『怪しいリンクはクリックしない』という情報の少し上の知識を身につけましょう!

Table of Contents

フィッシング詐欺とは

魚を釣り上げる『fishing』が変形して『phishing』という造語が作られたといわれています。(所説ありますが、日本だとこの表現がわかりやすいですね。)人間が詐欺にかかることを皮肉っているようで、それでいて詐欺の手口をうまいこと表現した言葉でもあります。

フィッシング詐欺の主な手口

- Eメールやショートメールで詐欺サイトへ誘導

- SNSや掲示板で詐欺サイトへ誘導

- 公式のURLを偽装して信頼させる

順番に見ていきましょう!

Eメールやショートメールで詐欺サイトへ誘導

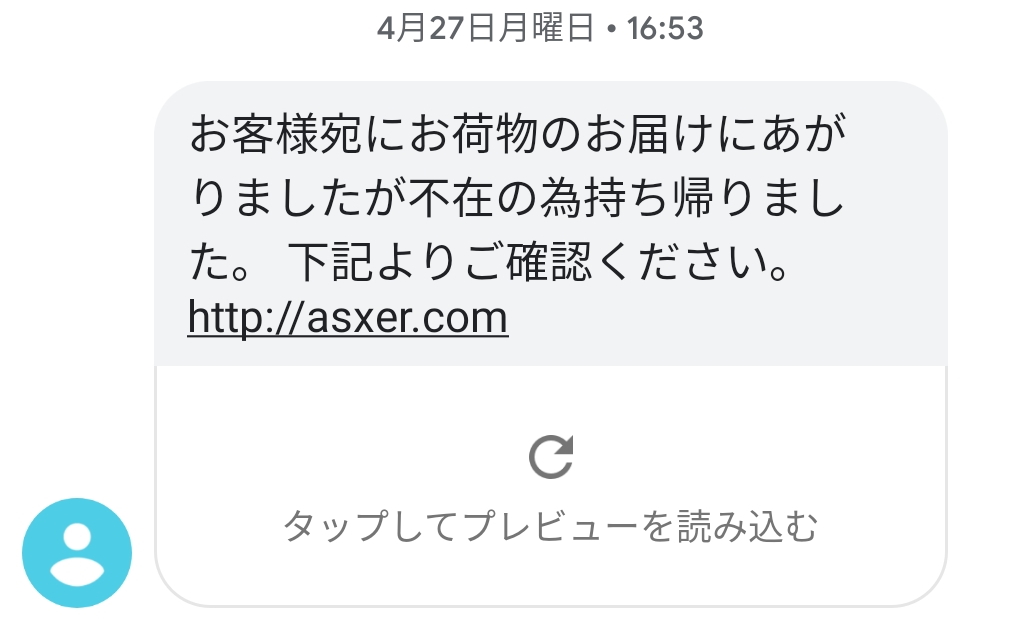

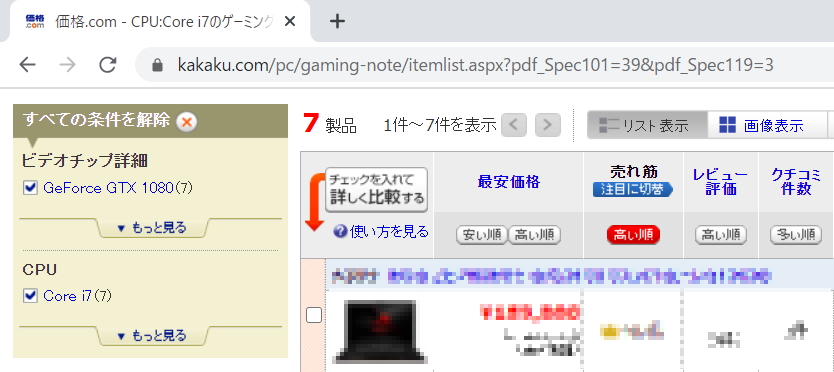

これは実際に私のスマートフォンに届いたショートメールです。本物のメールかフィッシング詐欺のメールかわかりますか?

たまたまインターネットショッピングで商品を購入した後だったので、宅配業者が新しいサービスを始めたのかと思ったりしましたが、フィッシング詐欺だとすぐに判断できました。

どの部分でフィッシング詐欺だと判断できたかは後ほと解説しています。

※http://asxer.com という文字列のことを『URL』といいます。

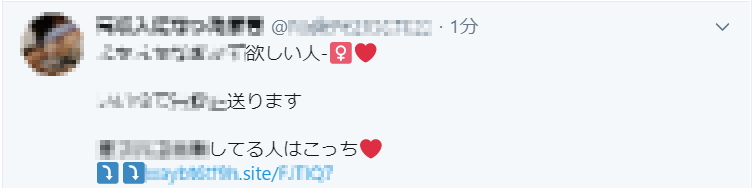

SNSや掲示板で詐欺サイトへ誘導

主にSNSで蔓延しているピンク系の誘惑投稿です。こちらはフィッシング詐欺サイトへの誘導よりも、自身に収益が出るような誘導という表現の方が適切かもしれません。

どちらにせよクリックしない方が良いURLです。

公式のURLを偽装して信頼させる

『0』や『o』や『O』、『1』や『l』や『I』など、形が似ている英数字を駆使して、視覚的にだます手口です。カラクリは単純なのですが、詐欺側もうまいこと組み合わせてきます。

下記の例で視力検査をしましょう。

https://gooogle.co.jp

https://yafoo.co.jp

https://googIe.com

https://yanoo.co.jp

もちろんこれらは全て偽物です。サンプルとして打ち込みましたが、本当に存在するページがあるかもしれませんので、興味本位でアクセスするのもやめましょう。

慣れると詐欺者のユニーク性を楽しむ余裕ができるのですが、詐欺は詐欺です。確信が持てるまでは無暗にリンク(URL)をクリックしてはいけません。

偽装URLの判断

ここからが本記事のメインです。

知らないURLは素直に調べる

『検索は基本にして最強の防衛』です。多くのケースはこの方法で回避できるでしょう。

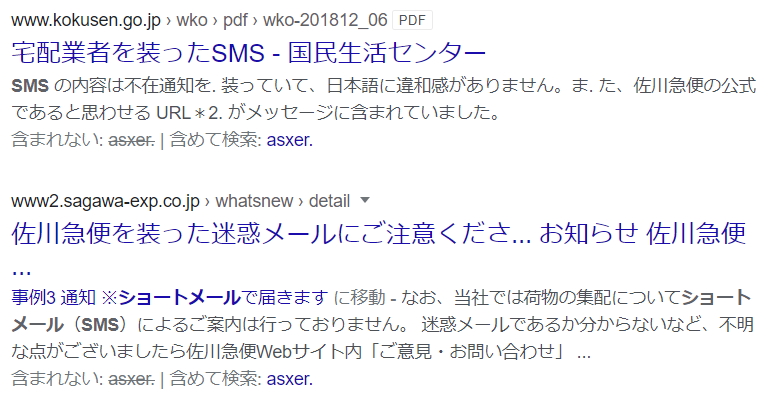

試しに私のメールに届いた『asxer.com』で検索をかけてみましょう。

検索ワードは『asxer.com△ショートメール』が良いですね。※△はスペースです。

検索結果は詐欺メールに関する注意喚起ばかりでした。現代の検索エンジンは非常に優秀です。これだけ注意してくれるのですから、公式ページではないと判断できる材料は十分ですね。

パソコンが詳しい人は、『何でも知っているのではなく、調べる能力が高い人』というのが私の持論です。つまり、検索するのが苦手な人や、検索が面倒だと感じる人がフィッシング詐欺の標的というわけです。

サブドメインとファイル名の理解

ウェブ業界の専門用語なのですが、難しいところは省いて、特に重要な部分だけを解説します。

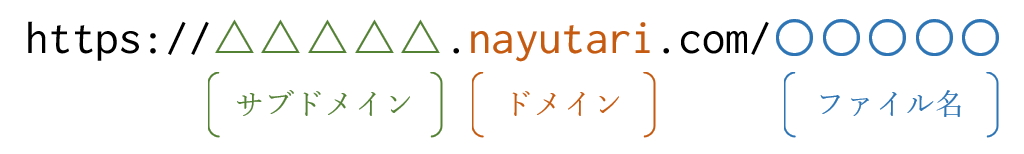

上図は、ウェブページの場所を表す『URL』を部分的に解説したものです。

ドメイン

この『ドメインがいわゆるインターネット上の住所』です。ウェブサイトを開設するときに、お金を支払ってこのドメインを取得します。当サイトの場合は、『nayutari』ということになりますね!

ドメイン名は世界で一つだけ存在することになり、同じ名前は取得することができません。

つまり、URLでこのドメイン部分は偽装ができないということになります!ドメイン部分がgoogleやyahooであれば、googleやyahooの公式ページであるということです。

本物であるかを判断するのに重要な要素です。

サブドメイン

ドメインが親だとすれば、サブドメインは子の関係にあたるイメージです。ドメイン名の左側に『.ドット』で区切って表します。

例えば、ある支店がとある本社の組織である場合、『https://支店名.本社名.co.jp』といった感じに、支店は本社の組織にありますよ、というのをURLから判断しやすい構成にできます。

本社名(ドメイン)が信用できる場合は、支店のページであっても高い信用が得られますね!

と、ココで注意しなければならないのは、サブドメイン名はドメイン所有者が自由に作成できることです。そして、ドメインと違って自由に名前をつけることも可能です。

つまり、以下のようなURLを設けることができてしまいます。

https://google.nayutari.com

https://yahoo.nayutari.com

このURLが送られてきたときに、『信用できるgoogleが入ってるから安心』という知識だけでは足りないことになります。フィッシング詐欺でよく目にするカモフラージュ技なので、サブドメイン名だけで信用することのないよう注意しましょう。

ファイル名

実際のウェブページ本体のことです。/スラッシュで区切られて、階層化されていることもあります。

ファイル名やフォルダー名(ディレクトリー名)を表す部分だと受け取っておいてください。(厳密には違いますが、エンジニアでなければ深く気にしなくても大丈夫です。)

ここで説明することは簡単です。『ファイル名は自由に簡単に設定・変更できる』ことです。サブドメインよりも更に手軽に変更できる部分です。

https://nayutari.com/google

https://nayutari.com/yahoo

つまり、サブドメインと同じく『信用できるgoogleが入ってるから安心』と認識してはいけないことになります。

かなりURLの読み方に慣れてきたと思います。あと一息です!

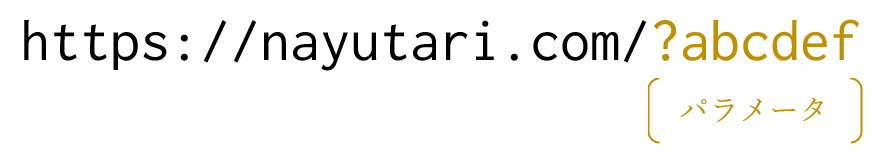

URLパラメータの理解

URLの最後にある、『?クエスチョンマーク』に続く情報をパラメータといいます。

このパラメータは、同一のページで表示内容を切り替えたり、サイトの運営者がユーザーの導線を確認したりするときに使います。

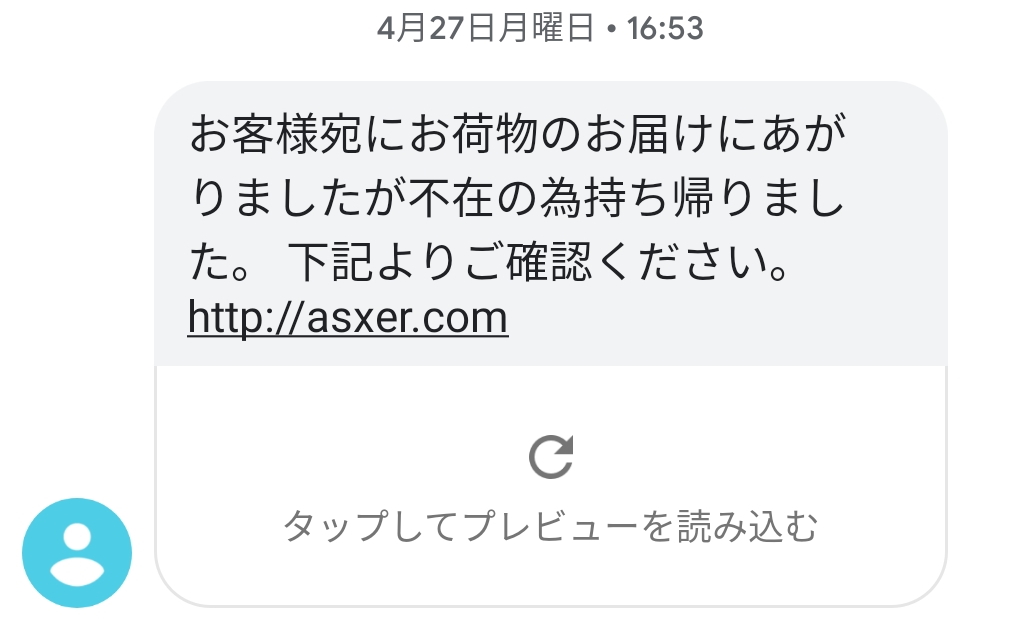

パラメータの使われ方として身近なのは、サイト内で絞り込みの検索をするときですね。

絞り込みの条件がURLのパラメータに付与されている例。

この知識を元に、私のスマホに届いたスクリーンショットをもう一度以下に表示します。

このURLにはパラメータがないですね。つまりどういうことかというと、『誰がアクセスしても同じページが表示されるので、自分の荷物を確認するページが表示されるものではない』ことがわかります。つまり、今回私がフィッシング詐欺URLだと判断したのは、このパラメータによるところでした。

例外として、仮に不在票が入っていて、それに照合IDでも付いているならば別ですね。

もしパラメータが入っていたら検索エンジンで調べることになったので、今回のケースは判断が楽で手間が省けました。

フィッシングサイトにアクセスしたらどうなっていたか

ここからはオマケです。

以下は、asxer.comにアクセスしたときの画面です。

見たところ『佐川急便』のウェブサイトですね。しかし、やはり偽物です。

URL欄がちょっと見にくいですが『http://xxbdr.xyz/』になっています。アクセスした『http://asxer.com』と違うURLになっていますね。※現在このURLはアクセスできなくなっていました。

この、別のURLに飛ばすことをリダイレクトといい、リダイレクトを使った詐欺テクニックも存在します。

ちなみに、佐川急便の公式URLは『https://www.sagawa-exp.co.jp/』です。もちろん調べれば一瞬でわかることです。

エンジニアからすれば、実はサイトの内容を真似することは簡単です。全く同じ内容に仕上げるのはもっと簡単です!なので、見た目で絶対に判断してはいけないことになりますね。

このサイトの問い合わせフォームで入力した情報などは、すべて詐欺者の手に渡ります。もしかしたら、もっと危険なサイトに誘導するリンクもあるかもしれないですね。

まとめ

- 面倒がらずに検索して情報を仕入れる

- サブドメイン名やファイル名だけで信用しない

- ピンク系の内容は冷静になろう

ITリテラシーを向上して、インターネットを便利に活用していきましょう!

以上、『フィッシング詐欺』の手口と回避テクニックでした。